昨今、企業情報や個人情報の漏洩が多発しています。情報漏洩は、ほとんどが人的要因で起こると言われています。

そこで、情報漏洩対策として「多要素認証」が注目されています。

なぜ多要素認証か?

安易なユーザ情報(ID/パスワードなど)の管理や盗み見により、ID/パスワードは簡単に流出します。

ID/パスワードだけの認証方式ですと、簡単に不正アクセスをされてしまい、情報漏洩のきっかけを作ってしまいます。

多要素認証を用いれば、もう一つの要素で不正アクセスを防ぐことができます。

このような点から、情報漏洩対策として「多要素認証」が注目されているのです。

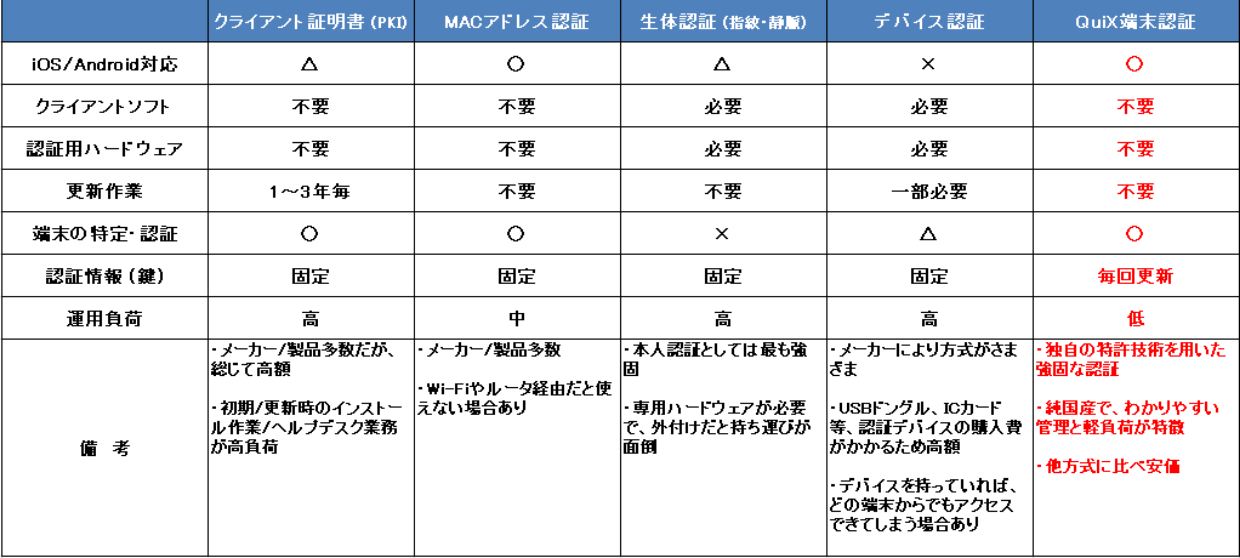

多要素認証の種類別紹介と比較

認証方式としては、主にクライアント証明書、MACアドレス認証、生体認証、デバイス認証が挙げられます。

上記4種類について、それぞれ説明していきます。

クライアント証明書

システムやメールを使うユーザの端末にインストールし正規のユーザかを判断する認証方式です。クライアント証明書がインストールしてある端末のみシステムやメールを使うことができます。

[運用について]

1~3年毎に更新、再インストール作業が必要。認証情報は固定。

MACアドレス認証

端末固有の情報(MACアドレス)を元に認証を行う方式です。

[運用について]

Wi-Fiや各種ルーターを経由して通信する際、端末のMACアドレスが正しく伝わら ず、認証が行えない場合があるため、ネットワーク構成に注意が必要。認証情報は固定。

生体認証

本人認証として、最も強固な方式です。ユーザの生体の特徴(指紋、静脈、顔、手形、虹彩、声紋など)を使って認証します。

[運用について]

生体の特徴を読み取る機器が必要。

認証情報は固定だが、盗まれにくい。

デバイス認証

USBドングルやICカードなど、本人しか持っていない物を使って認証する方式です。

[運用について]

デバイスの配布や紛失時の対応が煩雑。認証情報は固定。

まとめ

情報漏洩対策として、多くの多要素認証の方式があります。

情報漏洩が多発する中、いつ起こるかわからない事故に備え、システムや運用に即した多要素認証を採用されてはいかがでしょうか。

導入費用や機能、クラウド基盤等に関するご相談を承っております

導入相談

お問い合わせ

03-5275-7581

または quix@base.co.jp まで